Først blev der smuglet spamlinks ind i vores site. Så forsvandt det helt.

Måske opdagede du det ikke, men vores website, www.kaasogmulvad.dk var nede i nogle timer lørdag den 16. maj. Ja, det var ikke bare nede. Det var pist væk – slettet fra vores server. Formentlig var det en kinesisk hacker, der havde fjernet det. Vi har politianmeldt det, der er sket, og vi vælger her at fortælle, hvad vi har oplevet. Andre kan måske bruge vores erfaringer.

For tre-fire uger siden oplevede vi et par gange, at vores site teede sig mærkeligt. Vi har et WordPress site, og vi har hostet det selv på serverplads, vi køber os til hos Rackspace.com. Vi har to forskellige Rackspace-servere: En live-server til forskellige websites og andre live-præsentationer samt en dataserver, hvor vi opbevarer alt vores øvrige stof. Fx er det her, alle vores web scrapere afleverer det indsamlede materiale.

Uforklarligt nedbrud

Websitet, der ligger på liveserveren, gik et par dage i træk ned uden nogen egentlig grund. Da der blev kigget i logfilerne, kunne vi bl.a. se, at der tusindvis af gange var blevet forsøgt at etablere en SSH adgang fra et kinesisk IP nummer til serveren.

Vi fik umiddelbart sat nogle sikkerhedsforanstaltninger op, der skulle gøre det sværere at gennemføre et brute force SSH angreb. Og så troede vi, at alt var i orden.

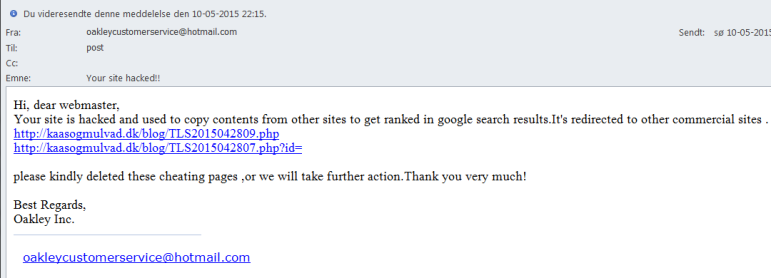

10. maj dukkede der så pludselig en mail op. Den så lidt løjerlig ud, men den var angiveligt fra solbrillefirmaet Oakley.

Afsenderen påstod, at vores site var blevet hacket, og at der var lagt spam-links ind i sitet.

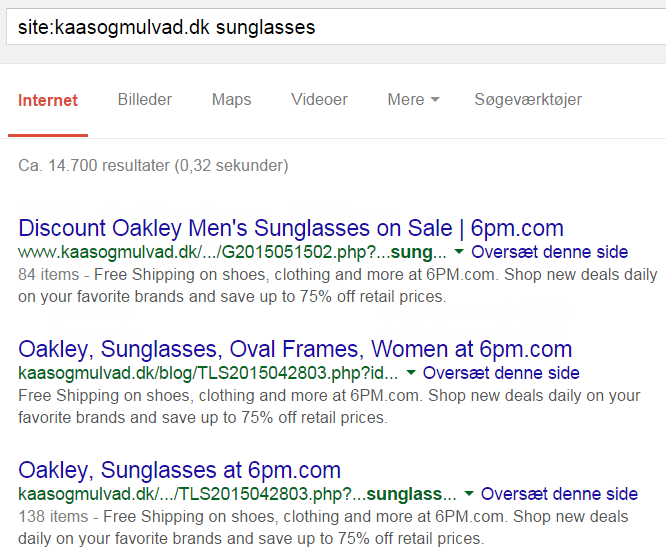

Det var ikke svært at efterprøve påstanden. En hurtig Google-søgning viste desværre, at mailen talte sandt. Gemt i vores site var der tilsyneladende masser af links, som førte til især en bestemt onlinebutik.

Vi tjekkede efter på serveren, og inde i WordPress-installationen lå ganske rigtigt et par mapper, som vi ikke kendte til. I mapperne lå en stribe .php-filer. Man kunne endda se ind i mapperne med browseren:

Blev en af disse filer åbnet i en browser, blev man straks sendt videre til solbrillerne.

Efter en del besvær fik vi fjernet filerne, men problemet forsvandt ikke umiddelbart. Google fortalte om en del links, som vi ikke kunne genfinde på vores server. Google påstod fx, at der lå nogle filer i en undermappe, der hed www.kaasogmulvad.dk/WTC/ – men den eksisterede ikke på serveren.

Fordækt spil

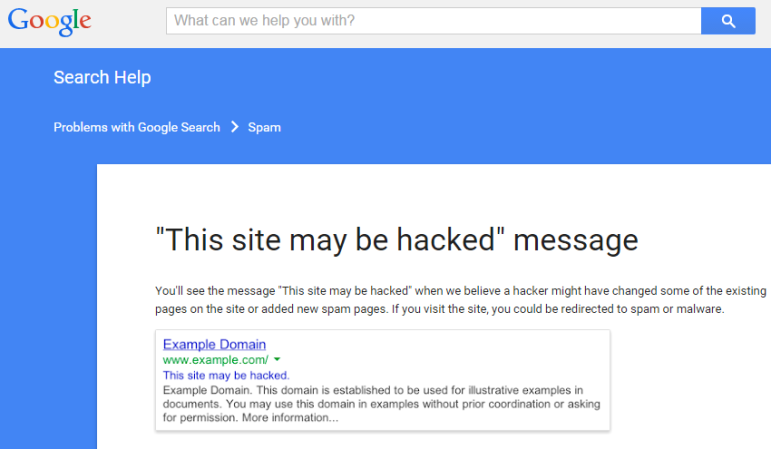

Efterhånden som vi søgte på nettet, gik det op for os, hvad cloaking står for. Kort fortalt ser sitet ud på én måde for de mennesker, der kigger på det, mens Googles søgerobotter ser noget andet. Der var altså lagt links ind i vores site, der linkede videre til butikken med kopi-solbriller, men de links var usynlige for os, når vi så på sitet.

I denne glimrende artikel kan man læse mere om cloaking og se den sandsynlige forklaring på, at et relativt lille site som vores pludselig bliver angrebet og brugt. Nogen (formentlig vores kinesiske ven) ville bruge vores site som muldyr til at levere links, der peger på en kinesisk hjemmeside, som sælger billige kopi-solbriller. Jo flere sites, der linker til online-butikken, jo højere kommer den på resultatsiderne hos Google. I hvert fald i teorien.

Vi havde ingen lyst til at levere links til et obskurt site. Ikke mindst fordi det jo lynhurtigt trækker os ned i samme søgeresultater – og vi risikerede ligefrem at blive stemplet i Googles søgeresultater, som ville advare mod at besøge os. Så vi måtte reagere hurtigt, og vi fik travlt med at lede og rydde op.

Lørdag sidst på eftermiddagen fik jeg dog en ubehagelig overraskelse, da jeg skulle tjekke en detalje på vores site. Da jeg åbnede browseren, fik jeg nemlig beskeden, at siden ikke fandtes. Jeg undrede mig noget, men dobbelttjekkede straks ved at gå ind på serveren via vores SFTP-adgang. Chokket blev ikke mindre, da jeg ganske rigtigt så, at mappen med sitet var væk. De øvrige sites, vi har liggende, var præcis, hvor de skulle være. Men vores eget var forsvundet.

De næste timer blev der sms’et og mailet en del mellem Frederiksberg, hvor jeg var, og Berlin, hvor Nils Mulvad befandt sig. Fra Berlin gik Nils i gang med at kopiere en manuelt taget backup op på serveren, men vores it-ekspert, der bor i USA, fik i stedet i løbet af de næste timer genskabt sitet ud fra en endnu nyere backup, som lå hos server-udbyderen Rackspace.

Rensning forfra

Kl. 4.17 om natten var sitet oppe at køre igen, men problemet var så – naturligvis – at den backup, der blev lagt op, indeholdt de ”onde” filer, så nu fremstod sitet igen akkurat lige så hacket som tidligere.

Vi måtte derfor renseprocessen igennem igen. Vi opdagede undervejs, at der var lagt en fil ind på serveren med en bagdør, så det var muligt for hackeren at komme ind igen. Den bagdør fik vi selvfølgelig lukket.

Mandag morgen fik vi – takket være hurtig hjælp fra Symbiotisk, som jeg er kontor-nabo med, hurtigt flyttet WordPress-sitet til en mere sikker host, der tilmed er specialist i WordPress, nemlig wpengine.com. Og her ligger det nu.

Samtidig fik vi renset sitet helt, for det viste sig ikke overraskende, at der var mere snavs i krogene. Som de fleste andre websites har vi en 404-side, som kommer frem, hvis man har skrevet en ikke-eksisterende url i sin browser. I denne havde hackerne også gemt kode, der sendte brugerne videre til deres solbrilleshop.

Smart træk, for selv om vi fjernede alle de grimme filer, der havde placeret i vores site, så vil søgemaskinerne en tid frem stadig huske de spam-links, der er opdaget. Og hvis nogen klikker på dem, kommer de til en 404-side hos os – og dermed transporteres de videre til solbrillerne.

Sporet ender i Kina

Hvem der stod bag angrebet, finder vi nok aldrig ud af.

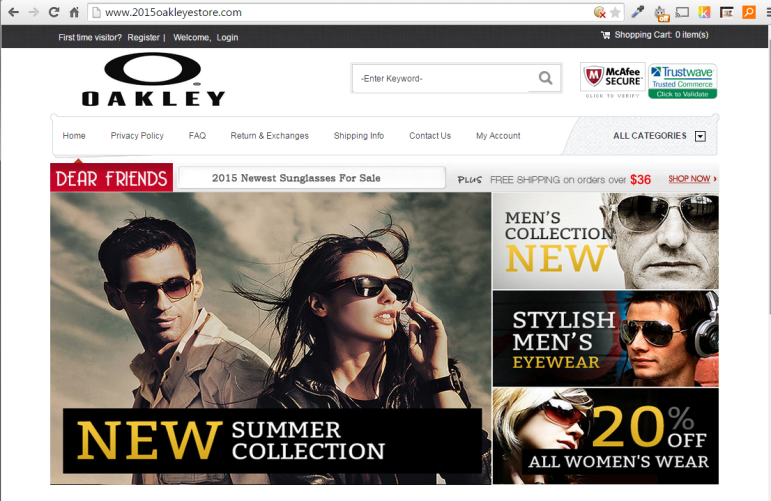

Siden, de fleste link gik til, var denne:

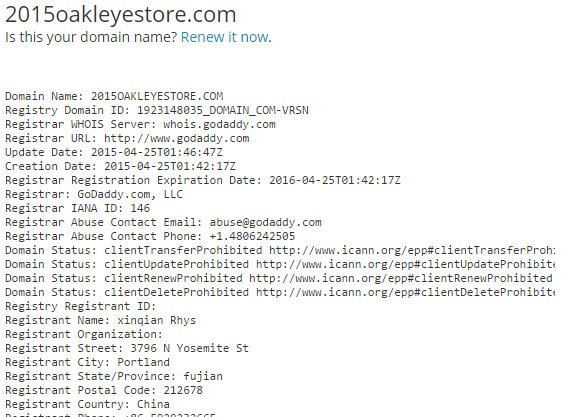

Et opslag i whois-tjenesten networksolutions.com viser, at domænet er registreret af en person, der formentlig er kineser, Xinqian Rhys. Der bliver i hvert fald anvendt delvis kinesiske adresseoplysninger.

Et opslag i domainiq.com viser, at samme Rhys har 1261 domæner af forskellig slags.

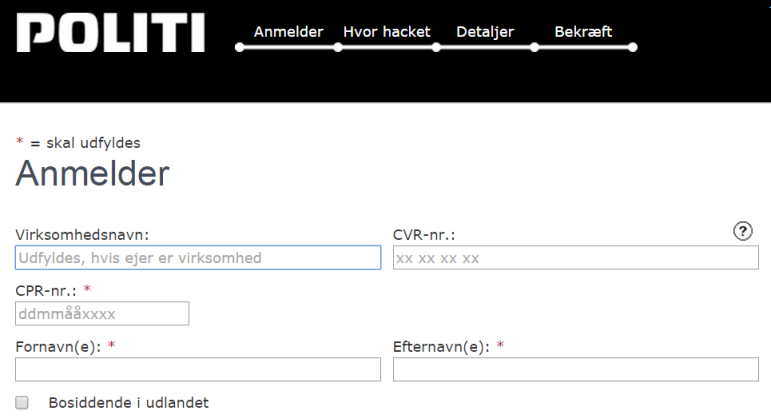

Vi har ikke taget kontakt til hackeren, men vi har selvfølgelig anmeldt hackeren til politiet via den digitale anmeldelsesblanket, der er oprettet til det samme:

Vi har ikke de allerstørste forventninger til, at det danske politi gør noget ved sagen.

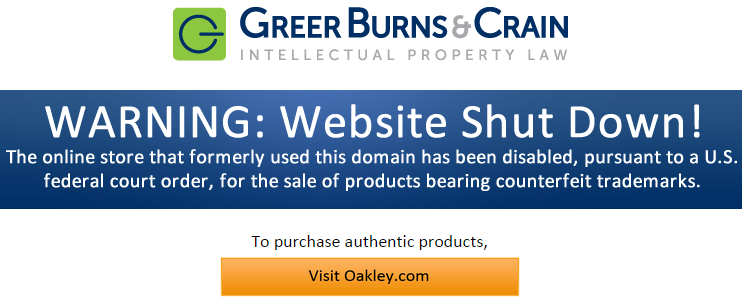

I USA sker der dog noget, kan vi se. Da vi tjekkede på Google, fandt vi andre hackede sider. Et af linkene endte ved denne side, som jo fortæller, at online-butikken er blevet lukket, fordi den solgte kopivarer. Det er altså ikke hackingen i sig selv, der har udløst en retskendelse, men overtrædelse af andre regler.

Hvad har vi lært?

- Opdager man noget, der virker mistænkeligt (uforklarlige nedbrud) bør det tjekkes, og er der noget galt, skal der gribes hurtigt ind.

- Lidt avanceret søgning i Google er en glimrende måde at tjekke, om der er indhold på websiderne, der ikke burde være der.

- Der er masser af sites (også danske), der er inficerede af spamlinks. Mange af ejerne har formentlig ikke selv opdaget det, er ligeglade eller måske ude af stand til at gøre noget ved det.

- Der er dog også mange, der har oplevet det samme, og som har gjort noget ved det. Nogle har søgt svar – og fået det på nettets diskussionsfora. Andre har skrevet om deres erfaringer. De er ret nemme at finde via Google.

- Har du et WordPress-site, er det rigtigt vigtigt at holde både selve WordPress-installationen samt alle plugins opdaterede. En del af opdateringer drejer sig om sikkerhed.

- Når man har renset ud, kan man gå ind i webmastertools og bede Google re-crawle hele sitet. Så skulle spam-links også gerne forsvinde, hvis rengøringen har været effektiv nok.

- Vi vil ikke have vores sites liggende på vores ”egen” server mere. Det er for farligt og tidskrævende selv at passe sikkerheden på den slags i dag, vurderer vi. Så alle andre web-sites på den er nu ved at blive flyttet, ligesom vi snarest flytter vores live-præsentationer til Amazon eller lignende.

Har selv været samme tur igennem. Et rigtigt godt råd er at tage backup af ens wordpress-site så snart det er lavet. Så ved man at man har en bais-udgave der ikke er hacket. Og man kan bruge et plugin som det her https://wordpress.org/plugins/better-wp-security/

Ind til videre har det i hvert fald stoppet problemerne!

Tak for advarslen. Word Press er et så anvendt program, at hackere søger efter – og ofte finder – huller i programmet eller en af de plug ins vi bruger.

Jeg vil dog anbefale jer (og andre) at benytte webhoteller, som løbende scanner deres kunders koder efter malware. Det fungerer hos disse webhoteller effektivt, at ens hjemmeside kommer i karantæne, hvis kinesere eller andre skadedyr har lagt fremmed kode ind.

Og så skal vi altså selv sørge for at have opdateret både Word Press core til nyeste version samt ALLE plugins – hele tiden. Det er fast arbejde, men nødvendigt.

Spændende og ikke mindst lærerig beretning om jeres ubehagelige oplevelser. Sket er sket men det lyder som om I gjorde alt det rigtige, da uheldet var ude. Også godt at høre at Tore og co fra Symbiotisk handlede hurtigt og professionelt. WP Engine er absolut et godt valg blandt mange gode WordPress-optimerede hostingfirmaer.

Desværre ser jeg alt for ofte at firmaer ikke prioriterer sikkerhed højt nok ift deres website. Som minimum bør man holde system, plugin og tema opdateret og sikre sig at man tager jævnligt backup. Andet er simpelthen for risikabelt og kan i værste fald koste mange flere penge, end udgifterne til en vedligeholdelsesaftale. Det svarer til at spare penge ved ikke at have en brandforsikring, og så bagefter stå og græde foran ens nedbrændte hus.

Jeg kan i øvrigt anbefale at sikre sit website med https://sucuri.net/. Det bruger jeg selv til dem af mine kunder som har en vedligeholdelsesaftale.

Tak fordi I deler jeres oplevelser!